XSSer : Cross Site Scripter v1.7b

XSSer es un framework de código libre escrito en python, que permite la automatización de procesos de detección, explotación y publicación de inyección de código “scripting”. Contiene diversas técnicas, tanto para evadir filtros, cómo para explotar código sobre vulnerabilidades de tipo XSS. En la presentación se mostrará la historia y evolución del proyecto, así cómo, una relación de todas las posibilidades que permite la herramienta, tanto desde el punto de vista de un auditor de seguridad profesional, cómo para aquellas personas que apenas tengan conocimientos.

Introducción

Cross Site Scripting (XSS)

- Las vulnerabilidades de XSS abarcaban cualquier ataque que permita ejecutar código de "scripting" en el contexto de otro sitio web.

- Se pueden encontrar en cualquier aplicación que tenga como objetivo final, el presentar la información en un navegador web.

- Usualmente no se validan correctamente los datos de entrada que son usados en algunas aplicaciones permitiendo enviar un script malicioso a la aplicación.

- Para funcionar necesitan un punto de entrada, que suelen ser los formularios.

- A través de un ataque XSS, se puede secuestrar cuentas, cambiar configuraciones de los usuarios, acceder a partes restringidas del sitio, modificar el contenido del sitio, etc.

Tipos de ataques XSS

Ataques Directos

- El ataque de forma directa de XSS (también llamado XSS persistente), se presenta cuando el atacante consigue embeber código HTML malicioso, directamente en los sitios Webs que así lo permiten.

- Funciona localizando puntos débiles en la programación de los filtros de HTML si es que existen, para publicar contenido.

- Este tipo de ataques suele ser el más común, y el código del atacante, se basa en etiquetas HTML (del tipo o

- El resultado muestra una ventana con el texto "hola-mundo".

- Esta vulnerabilidad suele ser usada para efectuar robo de sesiones y phishing.

DESCRIPCIÓN DE XSSer

- Detectar vulnerabilidades de tipo XSS

- Explorar dichas vulnerabilidades de forma local o remota.

- Reportar en tiempo real las vulnerabilidades encontradas.

- Interfaz gráfica

- Dorking

- Soporte para GET y POST (esto es importante ya que en herramientas tratadas en artículos anteriores solo se podían realizar inyecciones con GET).

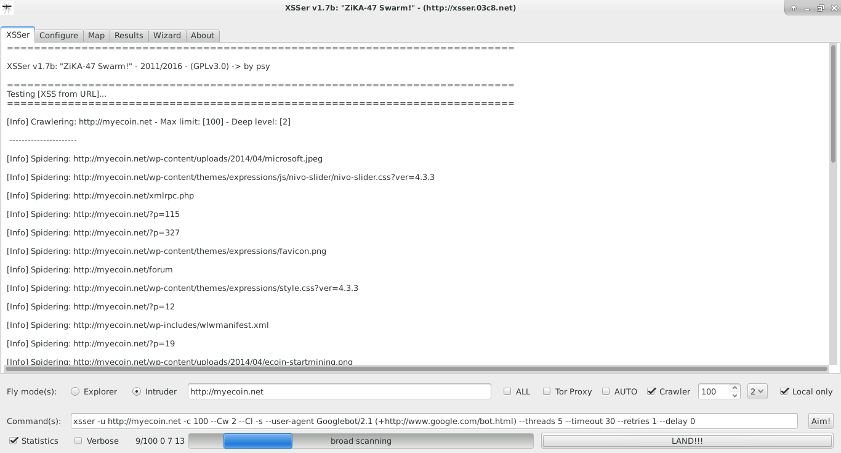

- Crawling

- Proxy

- Análisis heurístico

- Exploits preconfigurados

- Opciones de exportación.

- Diferentes bypassers para evadir los filtros

- XSS clásica (ejecución de código en un script incrustado)

- Cookie Injection

- Cross Site “Agent” Scripting

- Cross Site “Refer” Scripting

- Inyecciones en “Data Control Protocol” y “Document Objetct Model”

- HTTP Response Splitting Induced

- Download (.tar.gz): XSSer v1.7-1.tar.gz -> md5: a632d9461fc3f73ea3ba2a717b79f45a

- Download (.zip): XSSer v1.7-1.zip -> md5: 1d29f647ec70dc68f927127fbfb1b519

- Torrent (.tar.gz): XSSer v1.7-1.tar.gz.torrent -> md5: 25f14e12455d832be37a2dca5355f70c

- Torrent (.zip): XSSer v1.7-1.zip.torrent -> md5: bf9cf0efb05f9ebaf3b176eabbb183c5

- Directo desde github:

git clone https://github.com/epsylon/xsser-public

EJEMPLOS DE USO

- Inyección básica

xsser -u “victima.com”

- Inyección automática (prueba todos los vectores)

xsser -u “victima.com” --auto

- Inyección con payload personalizado

xsser -u “victima.com” --payload=”>”

- Explotación en local

xsser -u “victima.com” --Fp = “”

- Explotación en remoto

xsser -u “victima.com” --Fr=””

- Utilización de dorking

xsser -d “inurl: admin/echo” --De “google” --Fp =””

- Utilización de proxy y spoofin de cabecera HTTP Refer

xsser -u “victima.com” --proxy http://localhost:8118 --refer “666.666.666.666”

- Utilización de encoding hexadecimal

xsser -u “victima.com” --Hex

- Inyección múltiple con 5 hilos y codificación con mutación

xsser -u “victima.com” --Cem --threads “5”

- Utilización del crawler con profundidad 3 y 4 páginas

xsser -u “victima.com” -c3 --Cw=4

- Explotación a través de POST

xsser -u “victima.com” -p “target_host=nombre&dns-lookup-php-submit-button=Lookup+DNS”

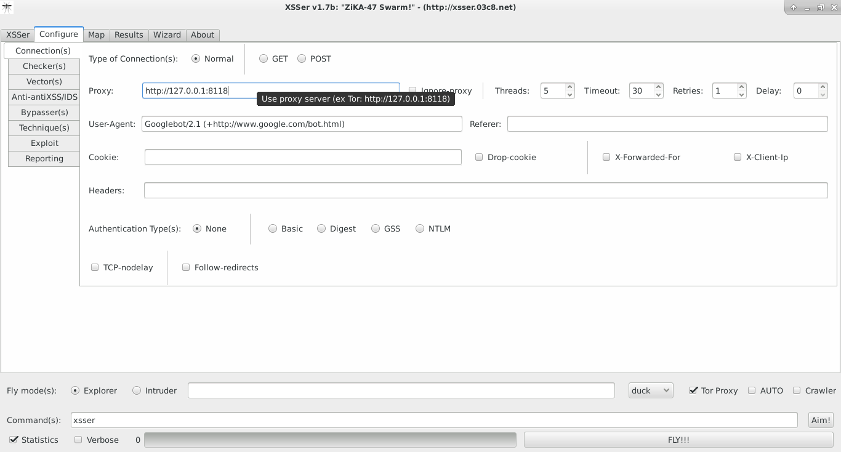

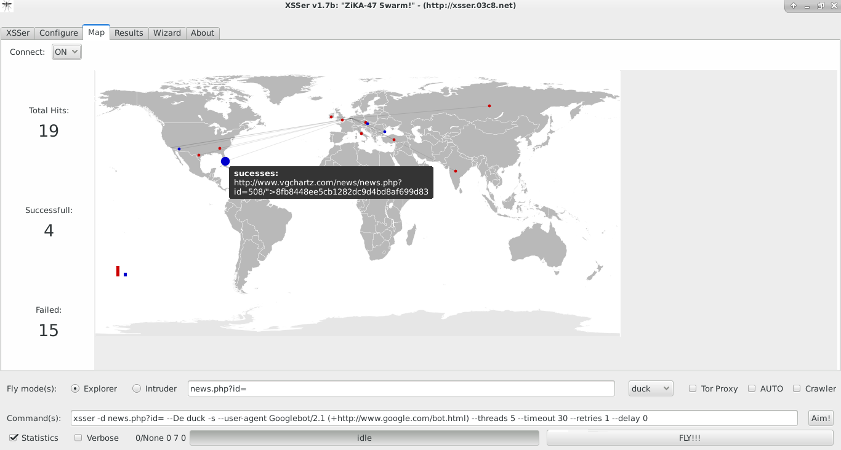

XSSER GTK

Se trata de una opción algo más intuitiva de usar XSSer.

- Configuration (works with Tor):

- Global Map:

- Spidering:

xsser --gtk