Phishing con BackTrack 5

Introducción:

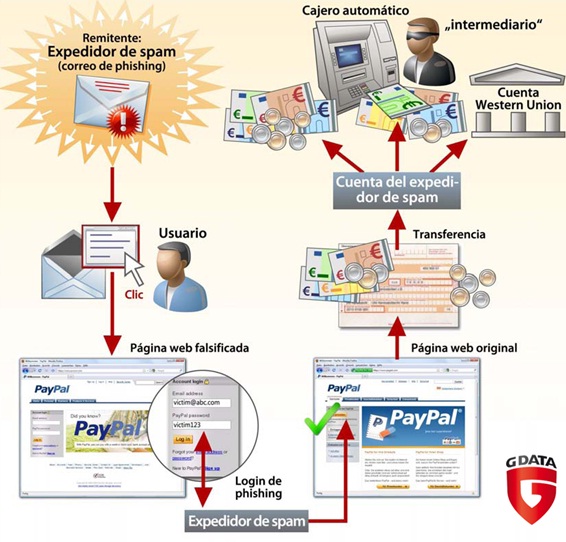

Es un delito también conocido como estafa cibernética que aplica técnicas de ingeniería social para sustraer información confidencial.

Objetivo:

Este ataque consiste en obtener las credenciales de acceso a cuentas como clientes de bancos, servicios de pago online o cuentas específicas de redes sociales (facebook) que manejan información privilegiada.

Diagrama del Ataque:

Herramientas a Utilizar:

- Live CD.- BackTrack

Procedimiento para expedir un correo de phishing:

Paso 1

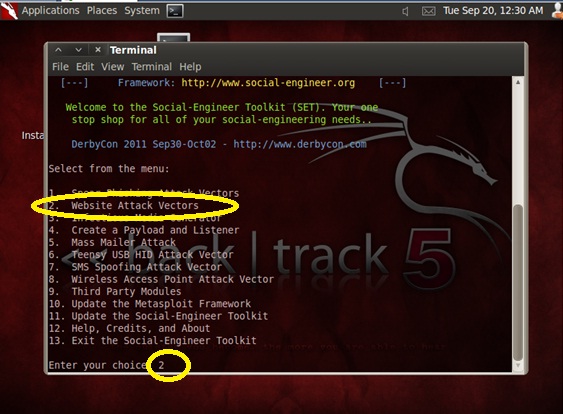

Iniciamos sesión en nuestro Sistema Backtrack 5 nos dirigimos a la barra de tareas ubicada en la parte superior y damos click en Applications > BackTrack > Social Engineering Toolkit > set.

Social Engineering Toolkit: Se trata de los vectores de ataque mejor elaborados, robustos y con mayores probabilidades de éxito que se han desarrollado en SET debido a que son específicamente diseñados para construir sitios web “ficticios” que son incitantes y creíbles para el objetivo, además cuentan con técnicas bastante elaboradas que permiten que un objetivo sea víctima sin enterarse tan siquiera que ha sido engañado.

En SET las opciones correspondientes a este tipo de ataque son:

- Java Applet Attack Method

- Metasploit Browser Exploit Method

- Credential Harvester Attack Method

- Tabnabbing Attack Method

- Man Left in the Middle Attack Method

- Web Jacking Attack Method

- Multi-Attack Web Method

- Create or import a CodeSigning Certificate

Paso 2

Del menú de opciones seleccionamos la opción 2. Website Attack Vectors.

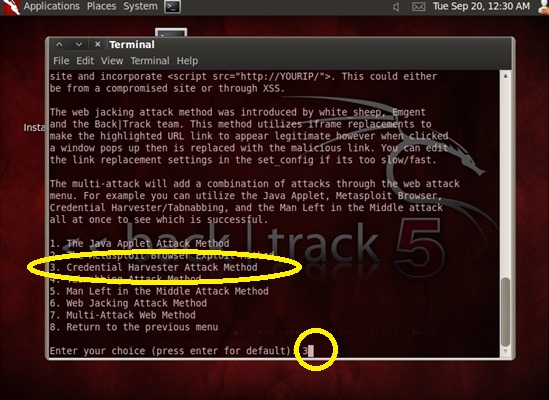

Paso 3

Seleccionamos la opción 3. Credential Harvester Attack Method

Credential Harvester Attack Method: Este tipo de ataque permite a un atacante clonar un sitio que tenga algún tipo de formulario de autenticación (formularios donde se solicita usuario y clave, como por ejemplo gmail) posteriormente cuando una víctima ingresa en dicho sitio e ingresa sus credenciales de acceso, SET recolecta toda esta información y posteriormente envía al usuario al sitio original, finalmente cuando el atacante desea finalizar la ejecución del ataque, obtiene un informe con la información recolectada.

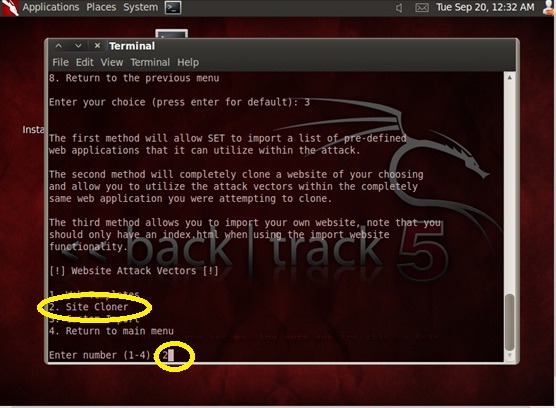

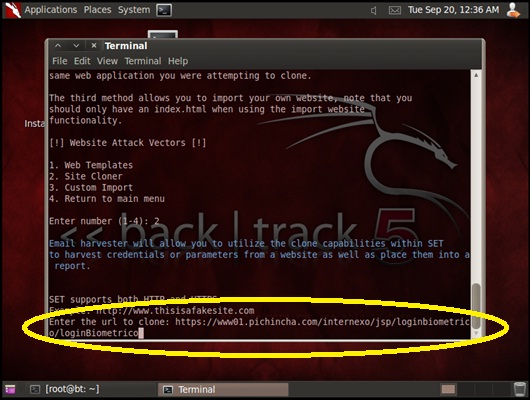

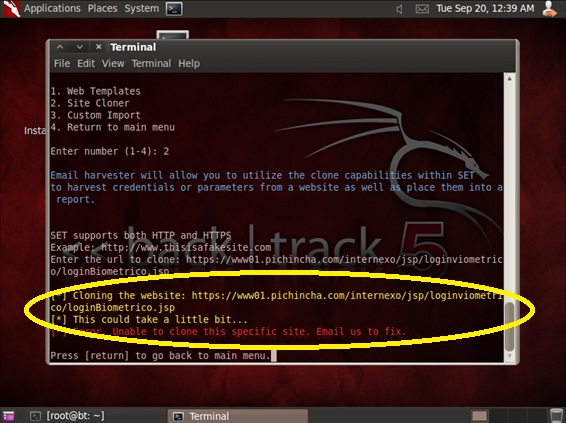

Paso 4

Seleccionamos la opción 2. Site Cloner

Paso 5

Procedemos a ingresar la url del sitio a clonar.

En nuestro ejemplo usamos:

https://www01.pichincha.com/internexo/jsp/loginbiometrico/loginBiometrico

Paso 6

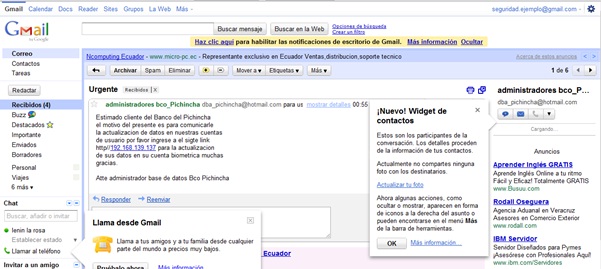

Se remite el link al correo con la url de la página falsa y se espera a que realice clic a nuestro link que lo llevara a nuestro sitio falso para que proporcione su credencial de acceso.

En nuestro ejercicio se tomo como modelo el sitio del Banco de Pichincha.

Paso 7

Nuestra victima visualiza el correo de phishing y realiza un clic a la url.

CONTENIDO DEL CORREO

Estimado Cliente del Banco del Pichicha

el motivo del presente es para comunicarle

la actualización de datos en nuestras cuentas

de usuario por favor ingrese a el siguiente link

http://192.168.139.137 para la actualización

de sus datos en su cuenta biométrica muchas

gracias.

Att. Adminitrador de Base de Datos Banco del Pichincha

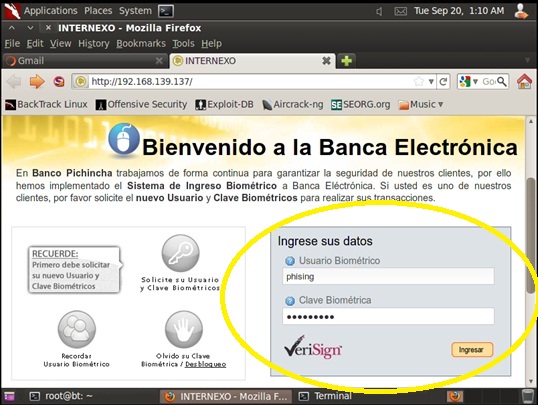

Paso 8

Nuestra victima visualiza el sitio falso (clonado) procede a proporcionar credencial de acceso.

Datos ingresados en el ejercicio:

Paso 9

Nuestro ataque surte efecto gracias a la herramienta SET que recolecto los datos relacionados a la credencial de acceso de nuestra victima.