Artículos publicados por rongmora

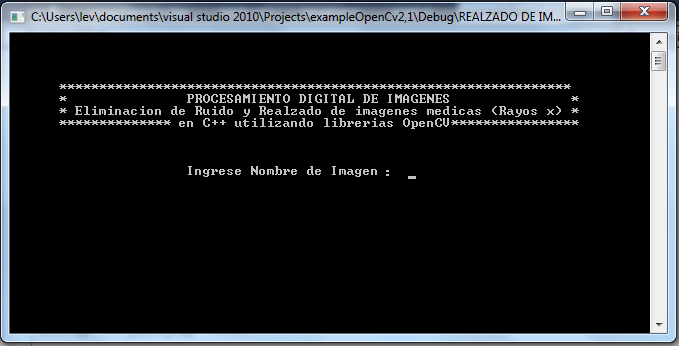

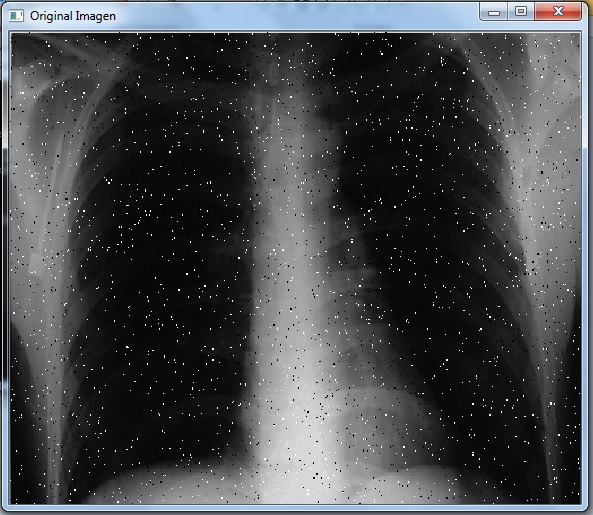

La aplicación toma como entrada una imagen de una radiografía con ruido y mediante una serie de procesamientos, lo que devolvemos como resultado es una radiografía con un efecto de realzado a los huesos y sin mucho ruido para facilitar al radiólogo y al doctor el diagnóstico de las enfermedades de sus pacientes

Pasos de Implementación:

- Cargamos nuestra imagen de Rayos X.

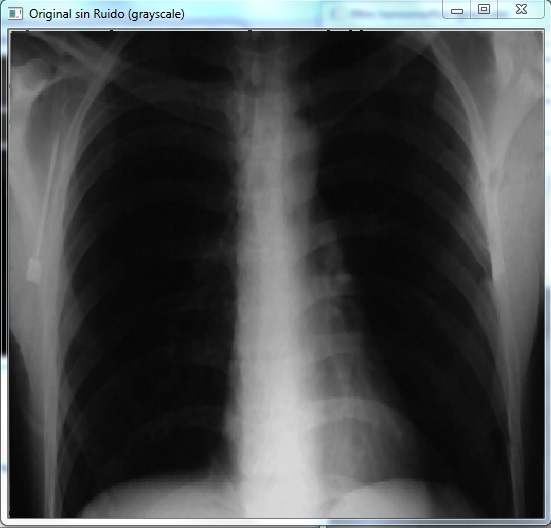

- Eliminamos el ruido.(GAUSSIANO, MEDIANO,etc…)

IplImage* imagensinRuido= img;

IplImage *imgFiltroMediana = cvCloneImage(imagensinRuido);

cvSmooth( imagensinRuido, imgFiltroMediana, CV_MEDIAN, 3, 3, 0, 0);

//GAUSSIANO

IplImage* imagensinRuidoGaussiano= img;

IplImage *imgFiltroGaussiano = cvCloneImage(imagensinRuidoGaussiano);

cvSmooth( imagensinRuidoGaussiano, imgFiltroGaussiano, CV_GAUSSIAN, 7, 7, 0, 0);

- Conversión de Imagen en escala de grises.

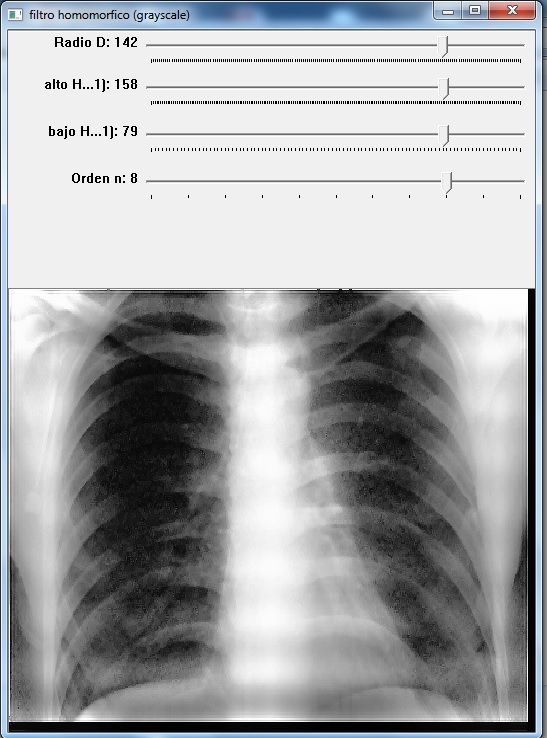

- Creamos una copia de la imagen en escala de grises

- Se aplica la función FiltroHomomorfico a la copia creada.

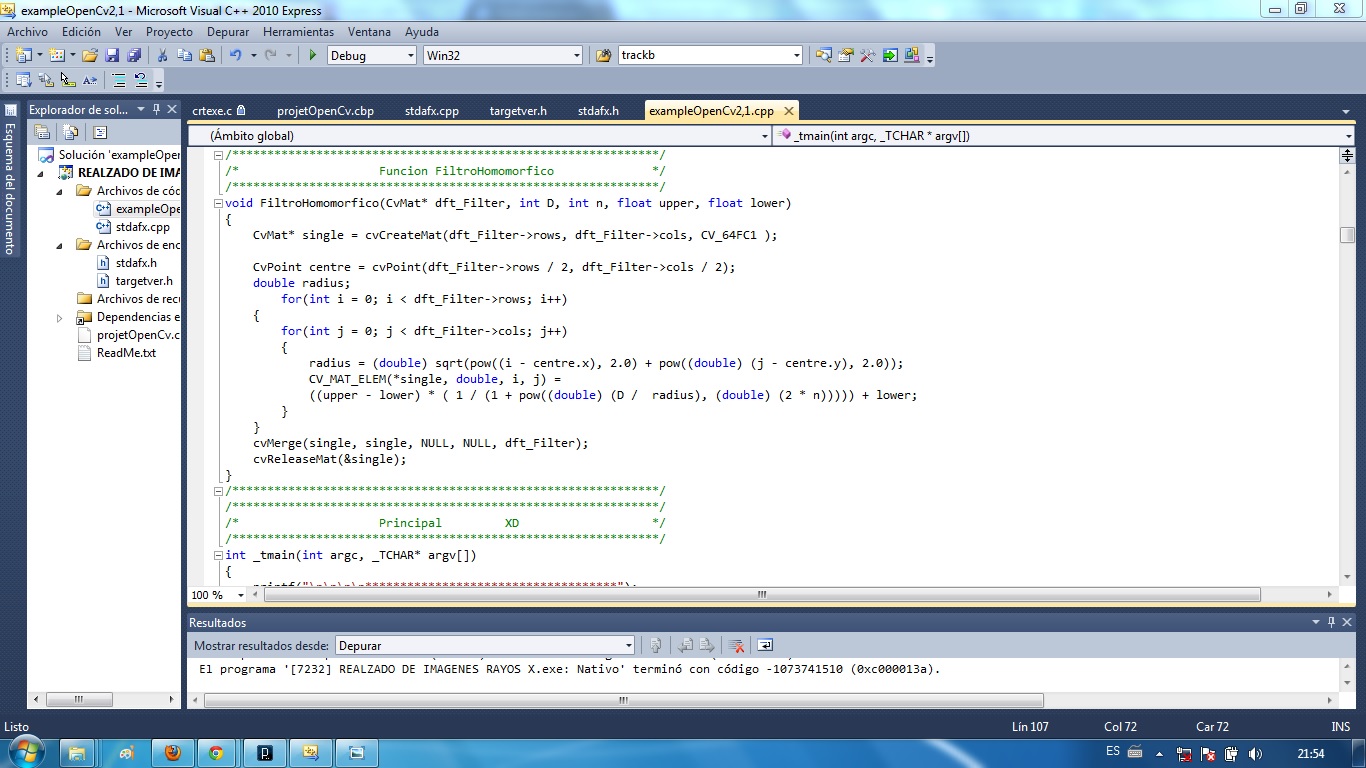

/* Funcion FiltroHomomorfico */

/*************************************************************/

void FiltroHomomorfico(CvMat* dft_Filter, int D, int n, float upper, float lower)

{

CvMat* single = cvCreateMat(dft_Filter->rows, dft_Filter->cols, CV_64FC1 );

CvPoint centre = cvPoint(dft_Filter->rows / 2, dft_Filter->cols / 2);

double radius;

for(int i = 0; i < dft_Filter->rows; i++)

{

for(int j = 0; j < dft_Filter->cols; j++)

{

radius = (double) sqrt(pow((i – centre.x), 2.0) + pow((double) (j – centre.y), 2.0));

CV_MAT_ELEM(*single, double, i, j) =

((upper – lower) * ( 1 / (1 + pow((double) (D / radius), (double) (2 * n))))) + lower;

}

}

cvMerge(single, single, NULL, NULL, dft_Filter);

cvReleaseMat(&single);

}

- Se aplica Ecualizacion de histogramas a la imagen resultante de aplicar la función FiltroHomomorfico.

creamos una barra para ajustar los parámetros

con:

cvCreateTrackbar

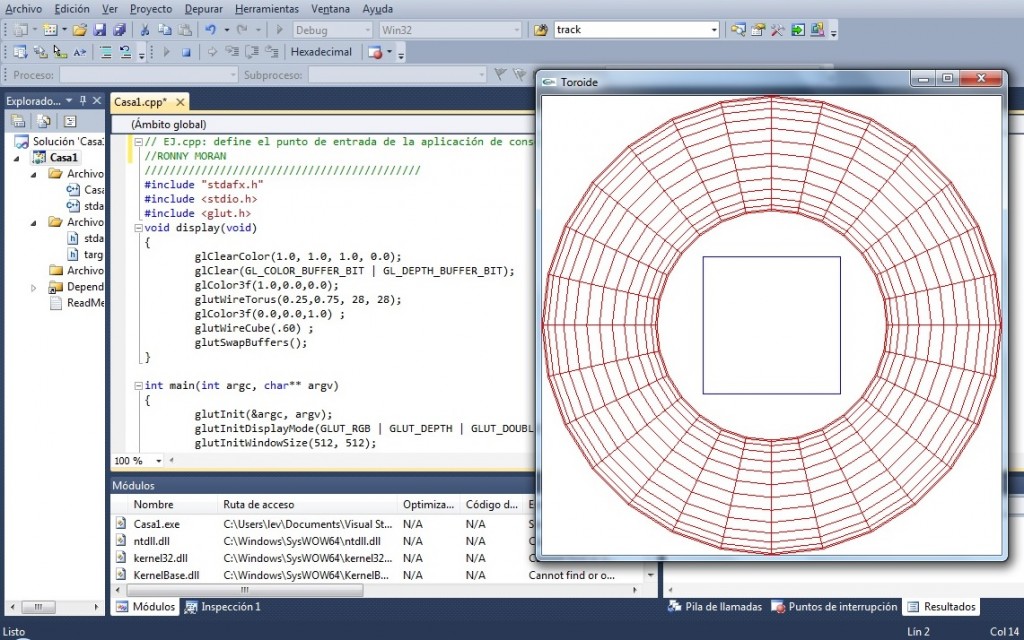

Para Configurar OpenGL con Visual Studio C++ 2010, Tenemos que descargar primero:

Libreria Glut: Descargar liberia glut

Acontinuacion copia la carpeta GL en la carpeta del visual studio ..\Microsoft Visual Studio 10.0\VC\include\gl

Haz lo mismo con la carpeta lib en ..\Microsoft Visual Studio 10.0\VC\lib

Y el contenido de la carpeta system32 del zip en windows\system32

#include «stdafx.h»

#include <stdio.h>

#include <glut.h>

void display(void)

{

glClearColor(1.0, 1.0, 1.0, 0.0);

glClear(GL_COLOR_BUFFER_BIT | GL_DEPTH_BUFFER_BIT);

glColor3f(1.0,0.0,0.0);

glutWireTorus(0.25,0.75, 28, 28);

glColor3f(0.0,0.0,1.0) ;

glutWireCube(.60) ;

glutSwapBuffers();

}

int main(int argc, char** argv)

{

glutInit(&argc, argv);

glutInitDisplayMode(GLUT_RGB | GLUT_DEPTH | GLUT_DOUBLE);

glutInitWindowSize(512, 512);

glutInitWindowPosition(20, 20);

glutCreateWindow(«Toroide»);

glutDisplayFunc(display);

glutMainLoop();

return 0;

}

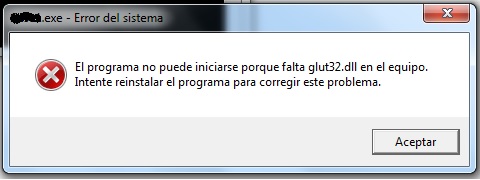

puede que te salga este error al ejecutar:

Por lo que debemos:

- Se copia el archivo glut32.dll al directorio donde se encuentra el archivo ejecutable. Normalmente esta en Mis documentos\Visual Studio 200x\Projects\Nombre_del_Proyecto\Debug. La x de 200x la pongo para no hacer referencia a una version en particular puede ser 2005 u otra, lo he probado con la versión 2010.

INTRODUCCIÓN:

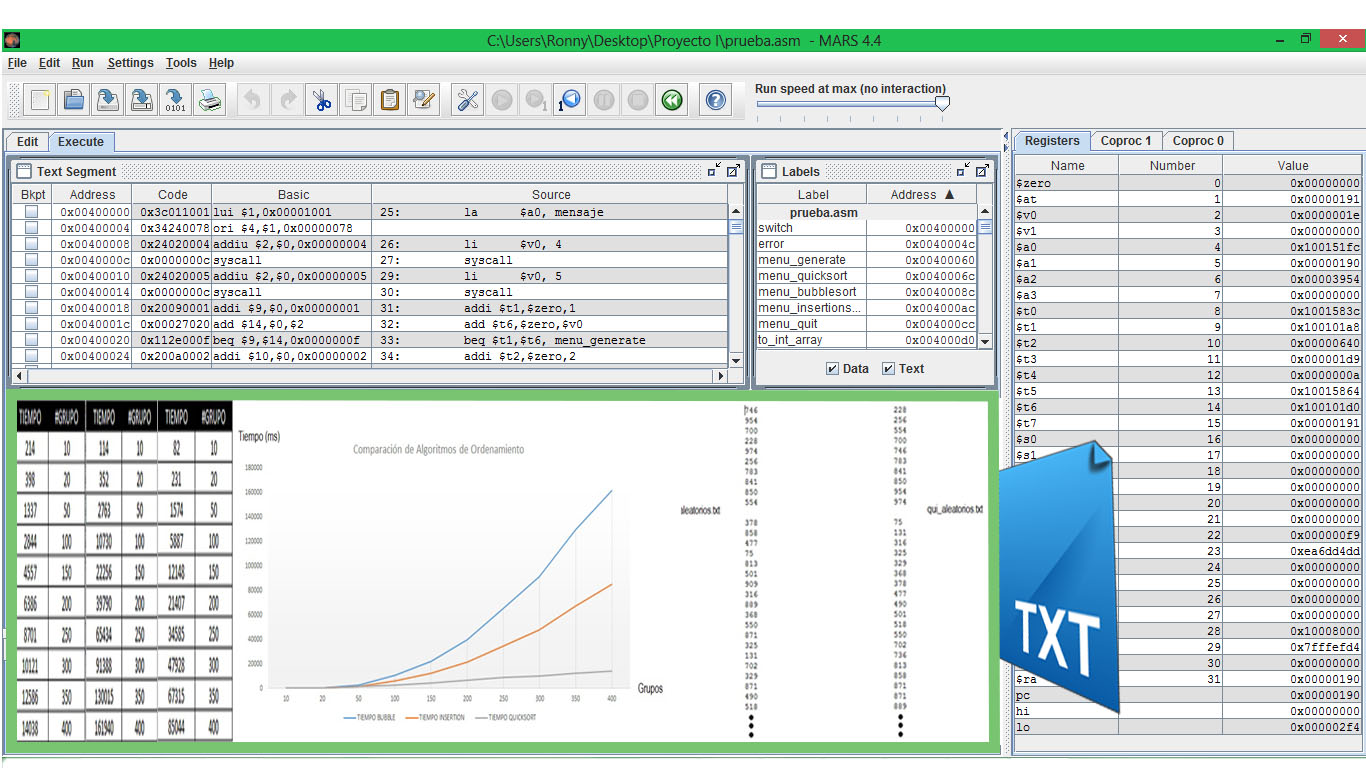

Este proyecto fue implementado utilizando el emulador de MARS (MIPS Assembler and Runtime Simulator) versión 4.4.

MARS es un entorno de desarrollo interactivo de peso ligero (IDE) para la programación en lenguaje ensamblador MIPS.

El proyecto consiste en generar números aleatorios de MARS agrupados con cierto orden dentro de un archivo “aleatorios.txt” (Los conjuntos de datos pueden tener duplicados). La secuencia de elementos almacenada en el archivo (números) será ordenada por los Algoritmos de ordenación.

Se utilizarán dos Algoritmos básicos como son Ordenación por inserción , Ordenación por intercambio directo (burbuja) y un algoritmo más eficiente como lo es Quicksort.

Se guardarán nuevos archivos .txt por cada algoritmo implementado con la información y formato ordenada del archivo inicial “aleatorios.txt”, además se guardará tambien archivos con los tiempos de ejecución del ordenamiento por cada grupo y la cantidad de números en cada grupo.

Se analizará los dichos tiempos de ordenamiento del algoritmo para los diferentes grupos del archivo con sus respectivas gráficas. El programa tiene un menú que permite escoger cualquier acción de las descritas anteriormente.

El objetivo principal de este proyecto es poner en práctica los conocimientos adquiridos en la asignatura, y aprender el manejo de la herramienta MARS con el propósito de entender como interactúa un lenguaje de bajo nivel en un CPU.

<- Visitar Página Web del Proyecto COMPLETO.

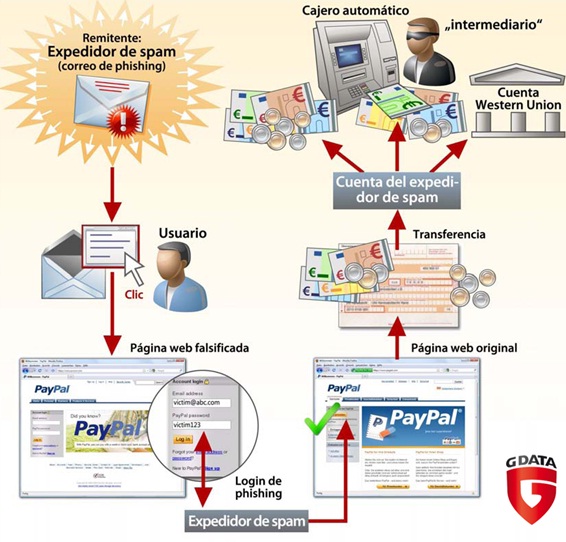

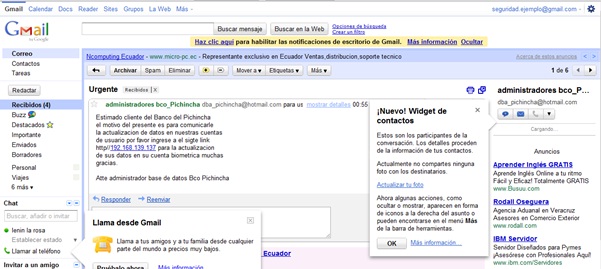

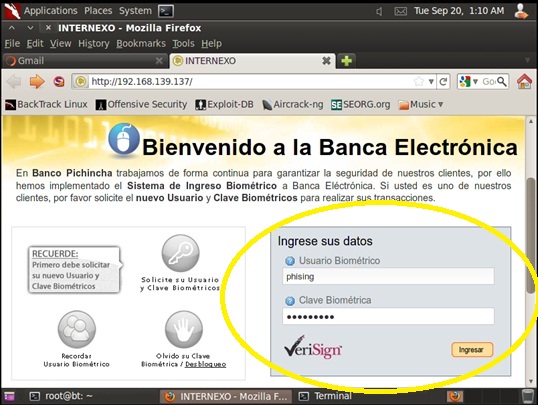

Phishing con BackTrack 5

Introducción:

Es un delito también conocido como estafa cibernética que aplica técnicas de ingeniería social para sustraer información confidencial.

Objetivo:

Este ataque consiste en obtener las credenciales de acceso a cuentas como clientes de bancos, servicios de pago online o cuentas específicas de redes sociales (facebook) que manejan información privilegiada.

Diagrama del Ataque:

Herramientas a Utilizar:

- Live CD.- BackTrack

Procedimiento para expedir un correo de phishing:

Paso 1

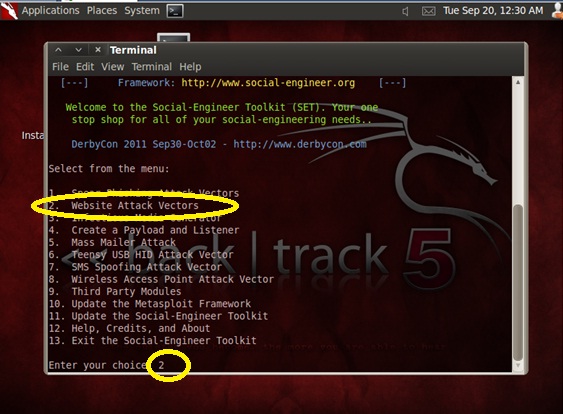

Iniciamos sesión en nuestro Sistema Backtrack 5 nos dirigimos a la barra de tareas ubicada en la parte superior y damos click en Applications > BackTrack > Social Engineering Toolkit > set.

Social Engineering Toolkit: Se trata de los vectores de ataque mejor elaborados, robustos y con mayores probabilidades de éxito que se han desarrollado en SET debido a que son específicamente diseñados para construir sitios web “ficticios” que son incitantes y creíbles para el objetivo, además cuentan con técnicas bastante elaboradas que permiten que un objetivo sea víctima sin enterarse tan siquiera que ha sido engañado.

En SET las opciones correspondientes a este tipo de ataque son:

- Java Applet Attack Method

- Metasploit Browser Exploit Method

- Credential Harvester Attack Method

- Tabnabbing Attack Method

- Man Left in the Middle Attack Method

- Web Jacking Attack Method

- Multi-Attack Web Method

- Create or import a CodeSigning Certificate

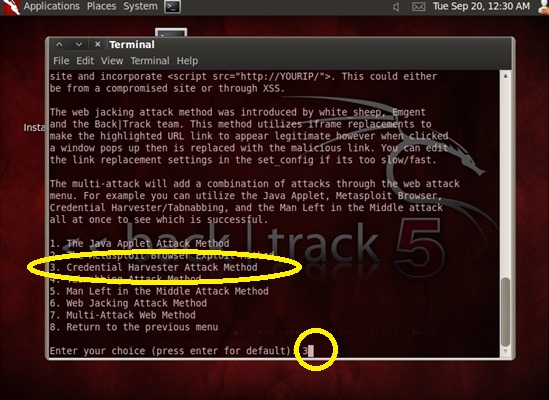

Paso 2

Del menú de opciones seleccionamos la opción 2. Website Attack Vectors.

Paso 3

Seleccionamos la opción 3. Credential Harvester Attack Method

Credential Harvester Attack Method: Este tipo de ataque permite a un atacante clonar un sitio que tenga algún tipo de formulario de autenticación (formularios donde se solicita usuario y clave, como por ejemplo gmail) posteriormente cuando una víctima ingresa en dicho sitio e ingresa sus credenciales de acceso, SET recolecta toda esta información y posteriormente envía al usuario al sitio original, finalmente cuando el atacante desea finalizar la ejecución del ataque, obtiene un informe con la información recolectada.

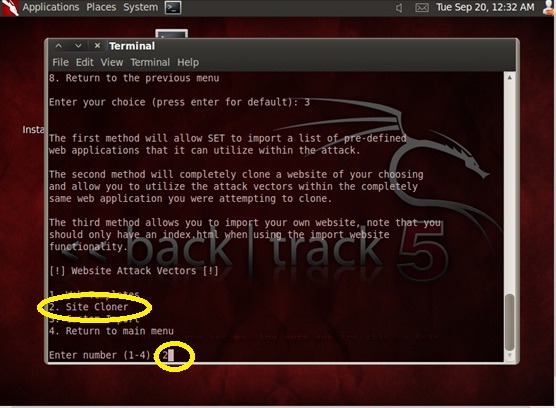

Paso 4

Seleccionamos la opción 2. Site Cloner

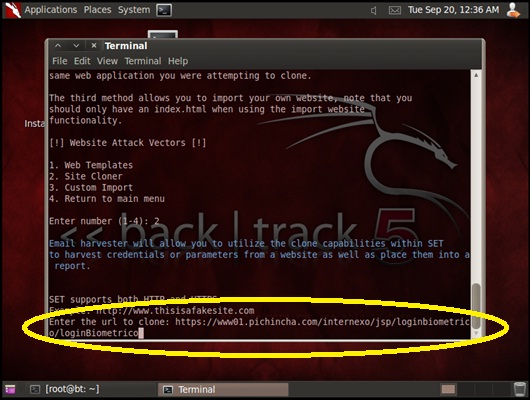

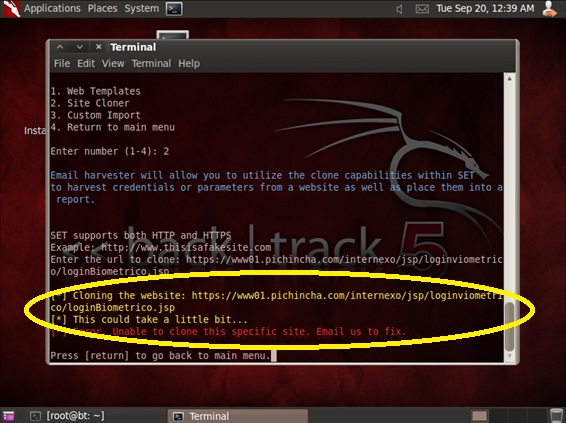

Paso 5

Procedemos a ingresar la url del sitio a clonar.

En nuestro ejemplo usamos:

https://www01.pichincha.com/internexo/jsp/loginbiometrico/loginBiometrico

Paso 6

Se remite el link al correo con la url de la página falsa y se espera a que realice clic a nuestro link que lo llevara a nuestro sitio falso para que proporcione su credencial de acceso.

En nuestro ejercicio se tomo como modelo el sitio del Banco de Pichincha.

Paso 7

Nuestra victima visualiza el correo de phishing y realiza un clic a la url.

CONTENIDO DEL CORREO

Estimado Cliente del Banco del Pichicha

el motivo del presente es para comunicarle

la actualización de datos en nuestras cuentas

de usuario por favor ingrese a el siguiente link

http://192.168.139.137 para la actualización

de sus datos en su cuenta biométrica muchas

gracias.

Att. Adminitrador de Base de Datos Banco del Pichincha

Paso 8

Nuestra victima visualiza el sitio falso (clonado) procede a proporcionar credencial de acceso.

Datos ingresados en el ejercicio:

Paso 9

Nuestro ataque surte efecto gracias a la herramienta SET que recolecto los datos relacionados a la credencial de acceso de nuestra victima.

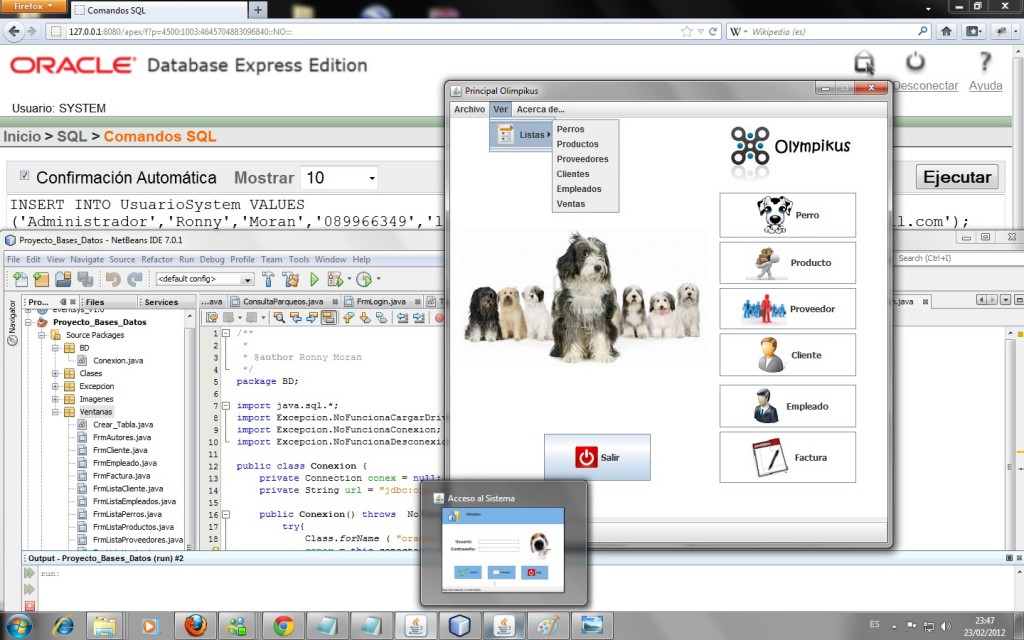

Programa Olympikus

Desarrollado en NetBeans IDE 7.0.1

con la Base de datos Oracle 🙂

Para cambiar la imagen de fondo del pendrive, debes abrir el Bloc de notas (Inicio_Todos los Programas_Accesorios)y pegar el siguiente código:

[ExtShellFolderViews]

{BE098140-A513-11D0-A3A4-00C04FD706EC}={BE098140-A513-11D0-A3A4-00C04FD706EC}

[{BE098140-A513-11D0-A3A4-00C04FD706EC}]

Attributes=1

IconArea_Image=xxx.jpg

IconArea_Text=0×00ffffff

xxx.jpg es el nombre de la foto, que debe estar dentro del pendrive. Ojala la foto sea grande, porque si no, se repetirá demasiadas veces.

xxx.jpg es el nombre de la foto, que debe estar dentro del pendrive. Ojala la foto sea grande, porque si no, se repetirá demasiadas veces.

Graba el archivo como “desktop.ini“.

Listo!!!.

Si no te gusta, borra el archivo y volverá al fondo blanco.

Si te gustó el resultado, deja los dos documentos (desktop.ini) y la foto, como archivos ocultos. Así, evitarás borrarlos por error.