3.2Definiciones

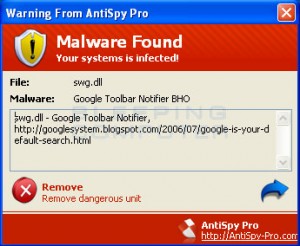

Malware

Malware (del inglés malicious software, también llamado badware, software malicioso o software malintencionado) es un software que tiene como objetivo infiltrarse en el sistema y dañar la computadora sin el conocimiento de su dueño.

Malware (del inglés malicious software, también llamado badware, software malicioso o software malintencionado) es un software que tiene como objetivo infiltrarse en el sistema y dañar la computadora sin el conocimiento de su dueño.

Existen muchísimos tipos de malware, aunque algunos de los más comunes son los virus informáticos, los gusanos, los troyanos, los programas de spyware/adware o incluso ciertos bots.

Dos tipos comunes de malware son los virus y los gusanos informáticos, este tipo de programas tienen en común la capacidad para auto replicarse,2 es decir, pueden contaminar con copias de sí mismos y en algunas ocasiones mutando, la diferencia entre un gusano y un virus informático radica en la forma de propagación.

Worms o Gusanos

Los gusanos informáticos son similares a los virus, pero los gusanos no dependen de archivos portadores para poder contaminar otros sistemas. Estos pueden modificar el sistema operativo con el fin de auto ejecutarse como parte del proceso de inicialización del sistema. Para contaminar otros sistemas, los gusanos explotan vulnerabilidades del objetivo o utilizan algún tipo de ingeniería social para engañar a los usuarios y poderse ejecutar.

El caso más conocido es el del gusano Blaster que se distribuyo por internet rápidamente gracias a una vulnerabilidad de Windows, que reinicia el ordenador al cabo de 1 minuto, e intenta infectar a un número de 256 computadores cercanos a la maquina (en redes locales) y lejanos (en internet) de forma aleatoria.

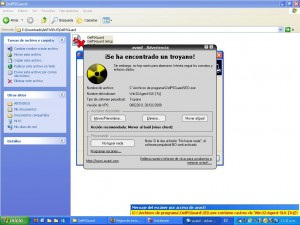

Troyano

Se denomina troyano (o caballo de Troya, traducción literal del inglés Trojan horse aunque no tan utilizada) a un programa malicioso capaz de alojarse en computadoras y permitir el acceso a usuarios externos, a través de una red local o de Internet, con el fin de recabar información o controlar remotamente a la máquina anfitriona.

Un troyano no es en sí un virus, aún cuando teóricamente pueda ser distribuido y funcionar como tal. La diferencia fundamental entre un troyano y un virus consiste en su finalidad. Para que un programa sea un «troyano» sólo tiene que acceder y controlar la máquina anfitriona sin ser advertido, normalmente bajo una apariencia inocua. Al contrario que un virus, que es un huésped destructivo, el troyano no necesariamente provoca daños porque no es su objetivo.

Backdoor

Una puerta trasera (también conocidos como Backdoor) es un software que permite el acceso al sistema de la computadora ignorando los procedimientos normales de autenticación o facilita la entrada a la información de un usuario sin su permiso o conocimiento.

Según como trabajan e infectan a otros equipos, existen dos tipos de puertas traseras. El primer grupo se asemeja a los Caballo de Troya, es decir, son manualmente insertados dentro de algún otro software, ejecutados por el software contaminado e infecta al sistema para poder ser instalado permanentemente. El segundo grupo funciona de manera parecida a un gusano informático, el cuál es ejecutado como un procedimiento de inicialización del sistema y normalmente infecta por medio de gusanos que lo llevan como carga.

Adware

El adware es una aplicación que muestra publicidad y que suele acompañar a otros programas. Si bien esto puede hacerse, en algunas oportunidades, bajo el conocimiento del usuario, el problema radica en los casos en los cuales se recoge información sin consultar.

Por lo general los programas adware tiene la capacidad de conectarse a servidores en línea para obtener publicidades y enviar la información obtenida. Cabe aclarar que no toda aplicación que muestra algún tipo de publicidad incluye adware y esto, en muchos casos, se ha transformado en una controversia para determinar cuando un elemento se encuadra dentro de estas características.

Spyware

Los Spywares o Programa espía, son aplicaciones que se dedican a recopilar información del sistema en el que se encuentran instaladas(“husmean” la información que está en nuestro equipo) para luego enviarla a través de Internet, generalmente a alguna empresa de publicidad en algunos casos lo hacen para obtener direcciones de e-mail.

Todas estas acciones se enmascaran tras confusas autorizaciones al instalar programas de terceros, por lo que rara vez el usuario es consciente de ello. Estos agentes espía, pueden ingresar a la PC por medio de otras aplicaciones. Normalmente trabajan y contaminan sistemas como lo hacen los Caballos de Troya.

Spam

Se le llama spam a los e-mailes basura, que son enviados masivamente a direcciones electrónicas compradas por empresas con la finalidad de vender sus productos.

Últimamente han surgido páginas con mensajes que aparecen en un corto instante de tiempo (efecto flash) tratando de producir en el inconsciente de la mente la necesidad de comprar el producto anunciado como si de un mensaje subliminal se tratara.

Se calcula que alrededor del 75% del correo electrónico que circula en la red son spam, pero podemos observar que tiene variaciones mensualmente.

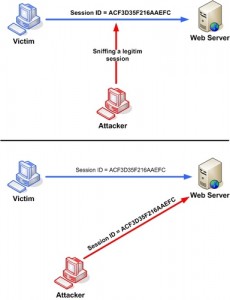

Hijacking

Hijacking significa «Secuestro» en inglés y en el ámbito informático hace referencia a toda técnica ilegal que lleve consigo el adueñamiento o robo de algo (generalmente información) por parte de un atacante, de esta manera podemos encontramos con el adueñamiento o secuestro de conexiones de red, sesiones de terminal, servicios, modems y un largo etcétera en cuanto a servicios informáticos se refiere.

• IP hijacking: secuestro de una conexión TCP/IP

• Page hijacking: secuestro de página web.

• Reverse domain hijacking o Domain hijacking: secuestro de dominio

• Session hijacking: secuestro de sesión

• Browser hijacking: secuestro del navegador.

• Home Page Browser hijacking: secuestro de la página de inicio del navegador. Esto sucede cuando la página de inicio, en la que navegamos es cambiada por otra a interés del secuestrador.

• Modem hijacking: secuestro del Modem.

• Thread hijacking: secuestro de un «tema» dentro de un foro de discusión de internet.

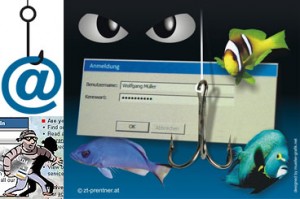

Phishing

Phishing es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta .El estafador, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.

Dado el creciente número de denuncias de incidentes relacionados con el phishing se requieren métodos adicionales de protección. Se han realizado intentos con leyes que castigan la práctica, campañas para prevenir a los usuarios y con la aplicación de medidas técnicas a los programas.

Junio 2009

| L | M | X | J | V | S | D |

|---|---|---|---|---|---|---|

| « Jul | ||||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | |||||

Temas de mi blog

Las quiero Mucho Lys mami y garde Que guapas

WP Cumulus Flash tag cloud by Roy Tanck and Luke Morton requires Flash Player 9 or better.