Los mensajes MQTT que se transmiten como texto simple en la red (inalambrica) y podrían ser leidos con algún software de inspección de tráfico de red. Para añadir un nivel de seguridad con los mensajes MQTT se usa TLS.

Esta sección consta de dos partes:

– creación de los certificados para CA, broker y dispositivos

– configuración de Mosquitto

1. Creación de Certificados

Son archivos que contienen las «llaves» de encriptación que se deben crear o generar para poder realizar todo el proceso de validación. Esta sección considera que las llaves serán usadas de forma local, por lo que la certificación de las llaves se realiza en el mismo broker (self-signed certificate).

La generación de llaves se realiza con la aplicación «OpenSSL» que se incluye con Raspberry OS y para esta ocasión se ejecuta desde un terminal local o remoto (ssh).

Se requieren llaves y certificados para el broker y para cada cliente

1.1 CA – Certificate authority

Se require una «entidad» para crear los certificados y las llaves usadas en el proceso, concocida como CA. Los archivos creados de guardan en la carpeta:

cd /etc/mosquitto/ca_certificates/

primero se crea la llave, que require establecer una frase para generar el archivo, ejemplo: «mqttasegurado» o alguna que le permita establecer una contraseña para la generación de los todos los siguientes certificados y llaves. Anote la frase en algun lugar a su alcance para los próximos pasos.

sudo openssl genrsa -des3 -out mqtt-ca.key 2048

la instrucción genera la siguiente

Generating RSA private key, 2048 bit long modulus (2 primes) ...........................................+++++ .+++++ e is 65537 (0x010001) Enter pass phrase for mqtt-ca.key: Verifying - Enter pass phrase for mqtt-ca.key:

El certificado CA firmado con la llave creada en el paso anterior, requiere añadir información adicional como: país, provincia, ciudad e institución para asociar al certificado.

En CN (Common Name) use el nombre en la red o IP fijo del broker, ejemplo: 192.168.10.40

La información en la parte «-subj» permite disponer de un contacto en caso que sea necesario actualizar el archivo del certificado.

sudo openssl req -new -x509 -days 3650 -extensions v3_ca \ -subj '/C=EC/L=Gye/CN=192.168.10.40' \ -key mqtt-ca.key -out mqtt-ca.crt

Recuerde revisar los permisos de lectura en el directorio de los archivos para los certificados con la instruccion ls -l. pues se requiere poder leerlos para generar las llaves de clientes. Por ejemplo:

pi@raspberry:/etc/mosquitto/ca_certificates $ ls -l -rw-r--r-- 1 root root 1196 mar 26 22:46 mqtt-ca.crt -rw-r--r-- 1 root root 1751 mar 26 22:40 mqtt-ca.key -rw-r--r-- 1 root root 41 mar 26 23:05 mqtt-ca.srl -rw-r--r-- 1 root root 73 nov 16 2019 README pi@raspberry:/etc/mosquitto/certs $

si requiere cambiarlos usar la instrucción: sudo chown usuario archivo, o en otro caso cambiar los permisos de lectura para todos los demás.

sudo chmod g+r mqtt-ca*

1.2 TLS – broker Mqtt

Los certificados del broker y usuarios se crean en el directorio ‘certs’, por lo que se cambia de directorio con la instrucción:

cd /etc/mosquitto/certs/

se genera la llave para el broker

sudo openssl genrsa -out mqtt-srv.key 2048

Creación del certificado para el Broker usando la llave del paso anterior.

En CN (Common Name) use el nombre o IP del broker, ejemplo: 192.168.10.50. Este valor es el mismo nombre a usar en la conexión del cliente.

sudo openssl req -new -out mqtt-srv.csr -key mqtt-srv.key \ -subj '/C=EC/L=Gye/CN=192.168.10.40'

El siguiente paso es firmar el certificado usando CA:

sudo openssl x509 -req -days 3650 \ -CA /etc/mosquitto/ca_certificates/mqtt-ca.crt \ -CAkey /etc/mosquitto/ca_certificates/mqtt-ca.key \ -CAcreateserial -in mqtt-srv.csr -out mqtt-srv.crt

1.3 Huella del certificado: fingerprint

Para usar en la programación del archivo.ino del dispositivo.

openssl x509 -noout -in mqtt-srv.crt -fingerprint

Recuerde revisar los permisos de lectura de los certificados, y modifique los que sean necesarios.

Realizar lo mismo de los permisos que para el directorio /etc/mosquitto/ca_certificates

2. Configuración de Mosquitto

La configuración del broker debe contener cuáles son los certificados para la encriptación de los mensajes.

La configuración del broker mosquitto se encuentra en el archivo /etc/mosquitto/mosquitto.conf que se modifica para activar la encriptación con TLS.

El archivo de configuración se abre desde la consola con la instrucción:

sudo nano /etc/mosquitto/mosquitto.conf

Se añaden las instrucciones:

# Port to use for the default listener. port 8883 # "c_rehash " each time you add/remove a certificate. #capath cafile /etc/mosquitto/ca_certificates/mqtt-ca.crt # Path to the PEM encoded server certificate. certfile /etc/mosquitto/certs/mqtt-srv.crt # Path to the PEM encoded keyfile. keyfile /etc/mosquitto/certs/mqtt-srv.key # This option defines the version of the TLS protocol to use for this listener. # The default value allows v1.2, v1.1 and v1.0, if they are all supported by # the version of openssl that the broker was compiled against. For openssl >= # 1.0.1 the valid values are tlsv1.2 tlsv1.1 and tlsv1. For openssl < 1.0.1 the # valid values are tlsv1. tls_version tlsv1.2

para activar los cambios, deber reiniciar mosquitto con la instrucción:

sudo systemctl restart mosquitto

Verifique el estado del servidor MQTT desde una consola remota con ssh:

systemctl status mosquitto

con lo que se obtiene mensajes semejantes a:

● mosquitto.service - Mosquitto MQTT v3.1/v3.1.1 Broker

Loaded: loaded (/lib/systemd/system/mosquitto.service; enabled; vendor preset: enabled)

Active: active (running) since Sun 2019-08-11 14:16:50 -05; 9min ago

Docs: man:mosquitto.conf(5)

man:mosquitto(8)

Main PID: 394 (mosquitto)

Tasks: 1 (limit: 2200)

Memory: 2.4M

CGroup: /system.slice/mosquitto.service

└─394 /usr/sbin/mosquitto -c /etc/mosquitto/mosquitto.conf

ago 11 14:16:50 raspberrypi mosquitto[394]: 1565551010: Config loaded from /etc/mosquitto/mosquitto.conf.

ago 11 14:16:50 raspberrypi mosquitto[394]: 1565551010: Opening ipv4 listen socket on port 8883.

revise que todo esté funcionando sin inconvenientes, que el puerto 8333 sea el que esté activo.

sudo netstat -lnpt sudo systemctl status mosquitto sudo journalctl -u mosquitto

3. TLS para los clientes

Para cada dispositivo que se use para enviar o recibir un mensaje Mqtt se define como un cliente. Cada cliente necesita su propia llave que debe ser firmada por la CA para que sea aceptada en las conexiones TLS.

para generar los certificados podemos regresar al directorio:

cd /etc/mosquitto/certs/

En adelante, llamaremos al dispositivo «sensor00» como identificador en cada proceso. Se genera la llave para «sensor00»

sudo openssl genrsa -out sensor00-client.key 2048

se crea una solicitud de forma para la llave. El valor de CN debe ser el nombre del dispositivo FQDN o una dirección IP fija.

Para las pruebas, se puede usar la consola remota o una laptop conectada a la misma red que el broker. Recuerde actualizar los datos en la sección «subj»

sudo openssl req -new -out sensor00-client.csr \ -key sensor00-client.key \ -subj '/C=EC/L=Gye/CN=192.168.10.40'

creada la solicitud, se usa para firmarla usando CA, se pedirá la frase de la primera sección:

sudo openssl x509 -req -days 3650 \ -CA /etc/mosquitto/ca_certificates/mqtt-ca.crt \ -CAkey /etc/mosquitto/ca_certificates/mqtt-ca.key \ -CAcreateserial \ -in sensor00-client.csr -out sensor00-client.crt

Para usar en la programación del archivo.ino del dispositivo.

openssl x509 -noout -in sensor00-client.crt -fingerprint

Recuerde revisar los permisos de lectura de los certificados, y modificar los que sean necesarios.

Se procede de forma semejante para los otros sensores «sensor##» o el nombre que se prefiera y se repite solo ésta sección.

Repita el ejercicio para el certificado a usar por homeassistant con identificador ‘HA-broker’.

4. Prueba de funcionamiento

4.1 Desde la consola ssh

con los parámetros, utilice los parámetros con los que generó los certificados.

mosquitto_sub -v -h 192.168.10.40 -p 8883 \ -u 'usuarioprueba' -P 'usuarioclave' \ --key /etc/mosquitto/certs/sensor00-client.key \ --cert /etc/mosquitto/certs/sensor00-client.crt \ --cafile /etc/mosquitto/certs/mqtt-srv.crt \ -t 'oficina/mensaje' \ --tls-version tlsv1.2 -i sensor00

al ejecutar la instrucción, se pide la frase del certificado, la ingresa y obtiene:

Enter PEM pass phrase: Client mosqsub|1557-raspberry sending CONNECT Client mosqsub|1557-raspberry received CONNACK (0) Client mosqsub|1557-raspberry sending SUBSCRIBE (Mid: 1, Topic: oficina/mensaje, QoS: 0) Client mosqsub|1557-raspberry received SUBACK Subscribed (mid: 1): 0 ON

Puede cambiar el estado con mosquitto_pub se escribe una instrucción semejante añadiendo el mensaje -m ‘ON’. Esta instrucción usa otro cliente: sendor01.

mosquitto_pub -h 192.168.10.40 \ -u 'usuarioprueba' -P 'usuarioclave' \ --key /etc/mosquitto/certs/sensor01-client.key \ --cert /etc/mosquitto/certs/sensor01-client.crt \ --cafile /etc/mosquitto/certs/mqtt-srv.crt \ -t 'oficina/mensaje' \ -p 8883 \ --tls-version tlsv1.2 -i sensor01 \ -m 'mensajePorTLS..!'

con el siguiente resultado:

Enter PEM pass phrase: Client mosqpub|1607-raspberry sending CONNECT Client mosqpub|1607-raspberry received CONNACK (0) Client mosqpub|1607-raspberry sending PUBLISH (d0, q0, r0, m1, 'home/garden/fountain', ... (2 bytes)) Client mosqpub|1607-raspberry sending DISCONNECT

4.2 Con el programa MQTT.fx

Otra opción para probar la conexión es usando un programa desde una PC y con el certificado de cliente, por ejemplo MQTT.FX que lo puede descargar de forma gratuita.

Realice una copia del certificado de cliente en la pc donde instala el programa MQTT.FC en un directorio de trabajo.

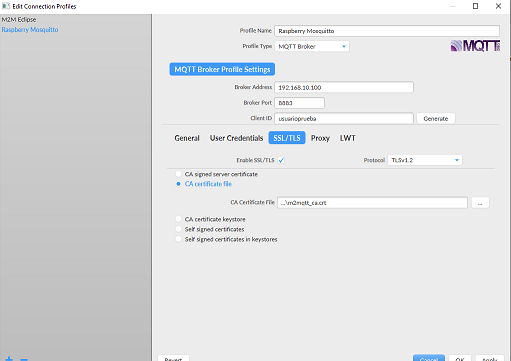

Use los parámetros requeridos para la conexión en la ventana del menú «extras/edit/connection profiles» para usuario y clave, TLS, etc

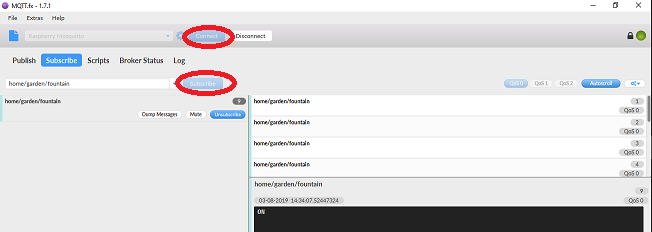

Se presiona conectar a MQTT, luego se suscribe al tópico de interés y se puede publicar en el mismo tópico.

5 Revisar conexión SSL

Sustituir IP_ADDRESS con la dirección IP antes de usar la instrucción.

openssl s_client --connect IP_ADDRESS:8883

Referencias:

https://www.raspberrypi.org/forums/viewtopic.php?t=287326

https://mosquitto.org/man/mosquitto-tls-7.html

https://mcuoneclipse.com/2017/04/14/enable-secure-communication-with-tls-and-the-mosquitto-broker/

http://www.steves-internet-guide.com/mosquitto-tls/

https://www.hivemq.com/blog/mqtt-security-fundamentals-tls-ssl/